中國駭客組織Evasive Panda入侵網路服務供應商從事供應鏈攻擊

支付動態 · 2024-08-06

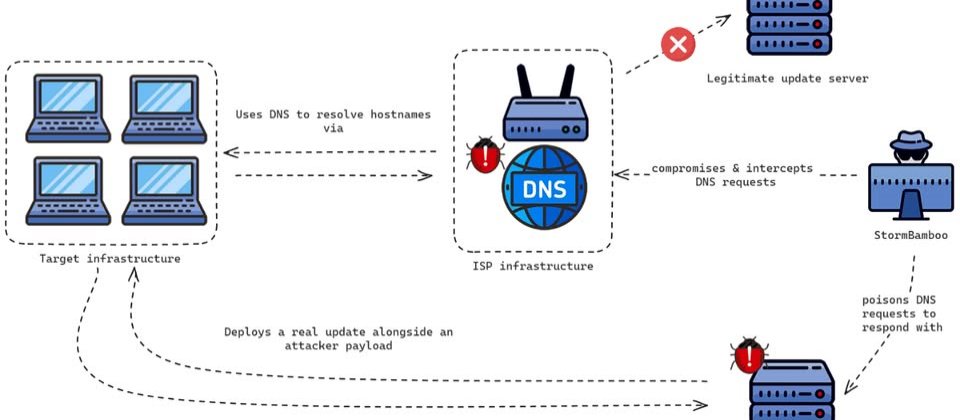

研究人員揭露中國駭客組織Evasive Panda最新一波的攻擊行動,值得留意的是,駭客先是對網際網路服務供應商(ISP)發動DNS中毒攻擊,再對不安全的軟體更新機制下手

但這並非Volexity首度揭露駭客利用DNS中毒來存取目標網路環境的情況,研究人員曾在去年5月公布惡意軟體CatchDNS的攻擊行動,這起事故是與Evasive Panda有關的駭客組織DriftingBamboo所為,當時駭客在Sophos XG防火牆植入惡意程式。

而針對這起攻擊事故,研究人員指出,Evasive Panda針對多家採用不安全更新機制的軟體供應商(如影音播放器5KPlayer),然後藉由DNS中毒來竄改特定的配置檔案,從而讓受害電腦以為有新版軟體可供套用,並從駭客的伺服器下載惡意程式,藉由PNG圖檔向Windows電腦植入MgBot,而對於macOS電腦,則是會下載名為Macma的惡意程式。研究人員特別提及Macma與Gimmick的程式碼,存在明顯的相似性。這樣的發現,與賽門鐵克推測駭客採用相同程式庫打造多種惡意程式的說法有所交集。

一旦駭客成功部署惡意程式後,就有可能進行後續的攻擊行動,研究人員看到其中一臺Mac電腦被植入惡意的Chrome擴充套件ReloadText,從而竊取瀏覽器個人設定,以及郵件資料。

Popular articles

French Gambling Giant FDJ Completes €2.5bn Kindred Group Purchase

Regulation

Italian regulator updates technical rules for gambling systems verification

Regulation

Pennsylvania: Valley Forge Casino opening new dining hall

Regulation

British gambling levy rates confirmed for each vertical

Regulation

German gambling regulator wins case against lottery operator

Regulation

Brazil’s president says he will ban sports bets if ‘addiction’ not regulated

Sports Betting

Australia weighing strict measures on gambling ads

Regulation

Spanish regulator warns of identity theft via online gambling platforms

Regulation

UK Council Accountant Who Stole £1m to Fund Gambling Addiction Jailed for Five Years

Regulation

Vietnam's tightening online gaming policy creates new market opportunities

Southeast Asia

NFL player calls out NFL fans upset about bets: ‘We’re human too’

Sports Betting

Swedish lawmaker proposes lowered gambling tax to fight black market

Sports Betting

‘A target on their back’: college athletes face wave of abuse amid gambling boom

Sports Betting

Hotel-casino court rulings reveal flaws in AI price-fixing allegations

Regulation

Denise Coates’ charity may have saved Bet365 more in tax than it has given to good causes

Sports Betting