兩週前SAP修補的應用程式伺服器NetWeaver資安漏洞CVE-2025-31324仍持續遭到利用!資安業者Forescout指出,他們在4月底看到中國駭客發動新一波攻擊,主要的目標是製造業

4月24日SAP緊急修補應用程式伺服器NetWeaver資安漏洞CVE-2025-31324,此漏洞CVSS風險高達10分,且已經被用於實際攻擊,通報此事的資安業者ReliaQuest指出,駭客將其用於在受害伺服器植入Web Shell,但還無法確認攻擊者的身分,現在有研究人員公布新的調查結果。

資安業者Forescout指出,他們從4月29日開始,看到該漏洞遭到積極利用,當時駭客組織Chaya_004試圖掃描存在漏洞的NetWeaver伺服器,透過13個IP位址從事攻擊,此攻擊行動主要鎖定製造業環境,目的是部署後門程式SuperShell,而這些IP位址來自法國、德國、美國、波蘭的主機代管業者。

而在調查一項與後門程式SuperShell位於相同IP位址的線索時,他們發現多個開放的連接埠,其中3232埠使用一張冒用Cloudflare名義的自簽憑證,接著再從罕見憑證CN值發現最多相關IP位址皆位於中國,包含:ALIBABA-CN-NET、TENCENT-NET-AP、HWCSNET、CHINA169-BACKBONE。

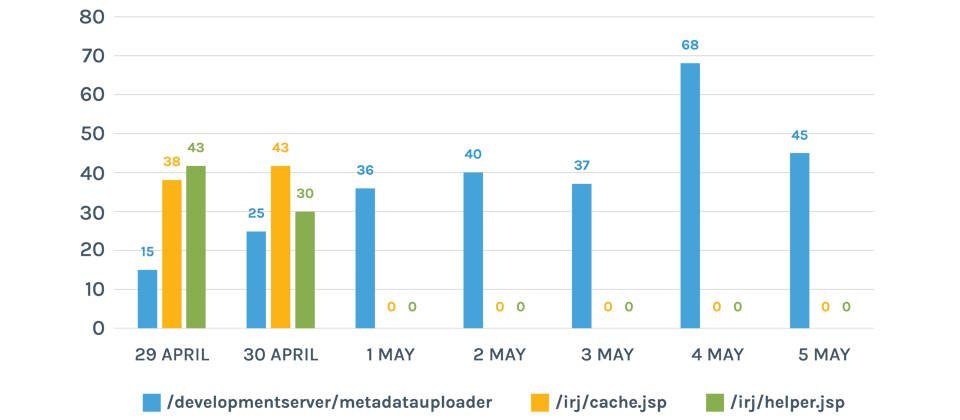

附帶一提的是,對於駭客嘗試找到存在漏洞的伺服器方法,主要可依據他們掃描的元件來區分。其中,在4月29日至30日之間,他們運用3種方法來尋找可下手的目標,分別是掃描/irj/cache.jsp、/irj/helper.jsp,以及/developmentserver/metadatauploader,但從5月1日開始,這些駭客只使用最後一種手法來進行。

研究人員指出,CVE-2025-31324存在於NetWeaver的Visual Composer元件,一旦攻擊者成功觸發,就能上傳惡意的Web Shell,從而達到遠端執行任意程式碼(RCE)的目的,攻擊者甚至有機會完全控制尚未修補的NetWeaver,因此他們呼籲IT人員,應儘速修補漏洞。

值得留意的是,不只上述Forescout的揭露,有其他研究人員公布他們的調查結果。其中,資安業者Onapsis揭露在這段期間觀察到的相關攻擊行動,他們指出,駭客疑似使用前一組人馬留下的Web Shell,從事後續的攻擊行動。而對於漏洞遭到利用的過程,Onapsis表示他們從1月20日至2月10日就看到偵察活動,隨後就有嘗試利用漏洞的跡象,到了3月,有駭客成功部署了Web Shell,而這些駭客的攻擊(即第一波)約在4月30日趨緩。

但攻擊行動並未就此結束,Onapsis表示,他們在5月5日與其他資安業者發現,後續有人利用前一波攻擊行動留下來的Web Shell,從事第二波攻擊,且有新的Web Shell出現,研究人員根據找到的有效酬載推測,駭客可能會改以寄生攻擊(LoL)維持存取受害主機的管道,並棄用Web Shell來隱匿行蹤。