资安公司Proofpoint发现恶意人士,滥用TryCloudflare隧道服务传递远程存取木马(RAT),以快速建构和撤除攻击基础设施,从2023年以来滥用行为逐渐增加

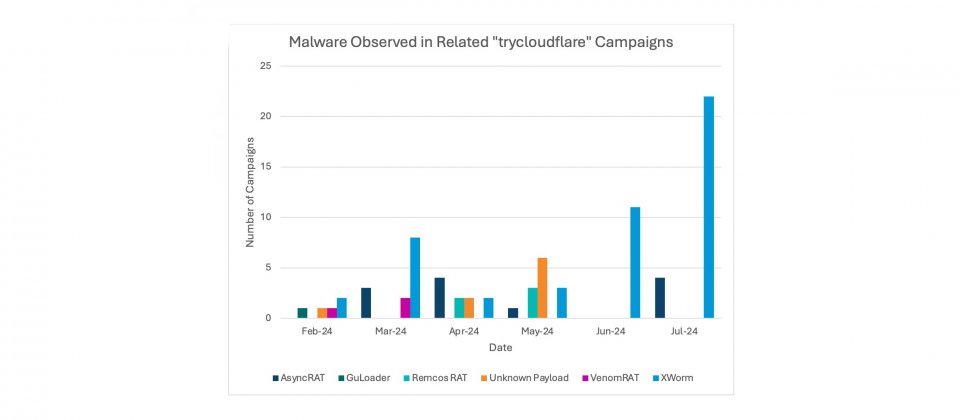

上图显示在2024年2月至7月间,从TryCloudflare相关的攻击活动中所观察到的恶意软件种类,近期Xworm出现概率节节攀升

资安公司Proofpoint发现恶意人士通过TryCloudflare服务,大量滥用Cloudflare隧道(Tunnel)服务传递恶意软件,隐藏其交付远程存取木马(Remote Access Trojans,RAT)的行动。这项新的攻击手法,代表着攻击者能够灵活改变其基础设施和战术,并通过演进攻击技术提高攻击成功率,并降低被发现的机会。

Proofpoint正在追踪一群利用Cloudflare隧道服务,传递恶意软件的网络犯罪活动,通过滥用Cloudflare的TryCloudflare功能,攻击者不用创建帐号,就能够创建一次性的隧道。

隧道技术类似VPN或是SSH,用于远程存取不在本地网络的数据和资源,用户每次创建TryCloudflare隧道都会生成一个随机子网域名,使流量经过Cloudflare服务器代理传递,而这提供了攻击者一个便利且低成本的方式,进一步掩盖自己的真实位置。

自2023年以来,滥用TryCloudflare隧道的行为变得越来越普遍,攻击者演进其战术与技术,扩大攻击活动范围,传递信息量从数百到数万不等,影响达全球数千组织。研究人员观察到,该攻击活动通常围绕在商业主题上,以发票、文档请求、包裹递送或是税务等作为诱饵,并使用英文、法文、西班牙文和德文,达到广泛的攻击效果。

通过TryCloudflare传递的常见恶意软件包括Xworm、AsyncRAT 和 VenomRAT,而Remcos和GuLoader则出现机会渐少。研究人员表示,从他们发现此手法以来,背后操控的攻击者已逐渐改变其战术、技术和程序,试图绕过侦测进行更高效的攻击。

攻击者利用Cloudflare隧道的灵活性,展示他们有能力迅速建构和撤除攻击基础设施,增加了这些攻击被追踪和封锁的难度,而这种手法也间接使静态封锁清单等安全措施失效。

攻击者使用Python脚本和WebDAV、SMB等其他技术进行攻击,这代表攻击者有能力将恶意软件安装到受害者的设备上,即便这些设备没有预先安装能运行这些脚本的软件,资安人员认为,企业应该限制安装和使用不必要的软件和服务,减少恶意软件进入系统的途径。不过由于这些攻击都需要受害者多次交互,因此也表示之间有许多可以辨识和阻止攻击的机会。