思科旗下Cisco Talos警告,駭客從去年底開始,便利用思科ASA軟體零時差漏洞,鎖定政府網路植入後門程式

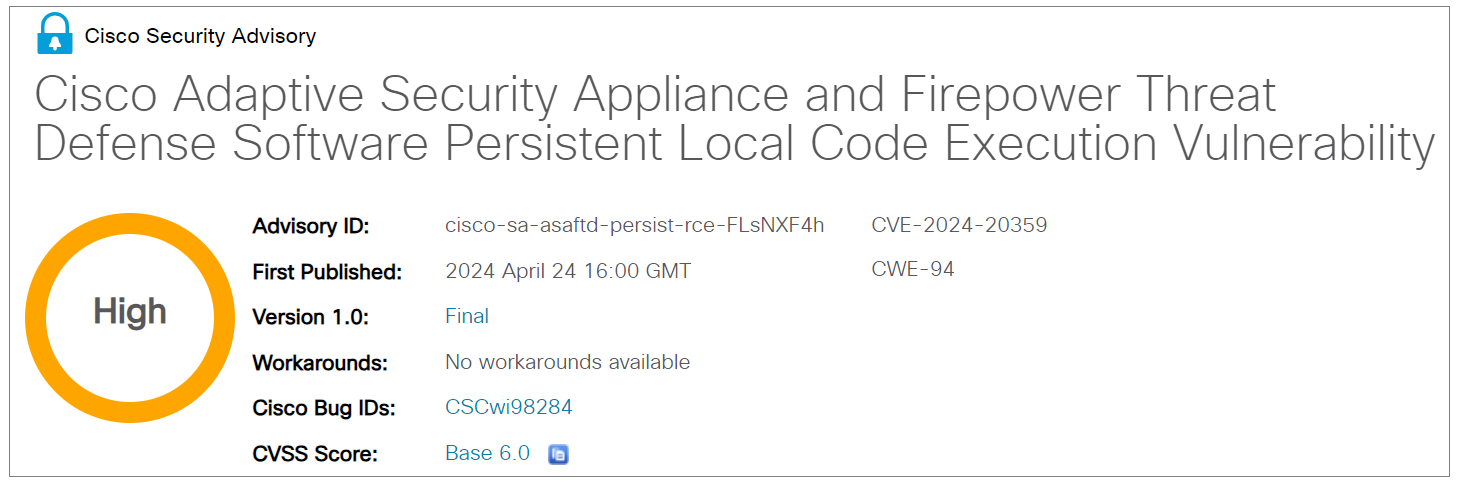

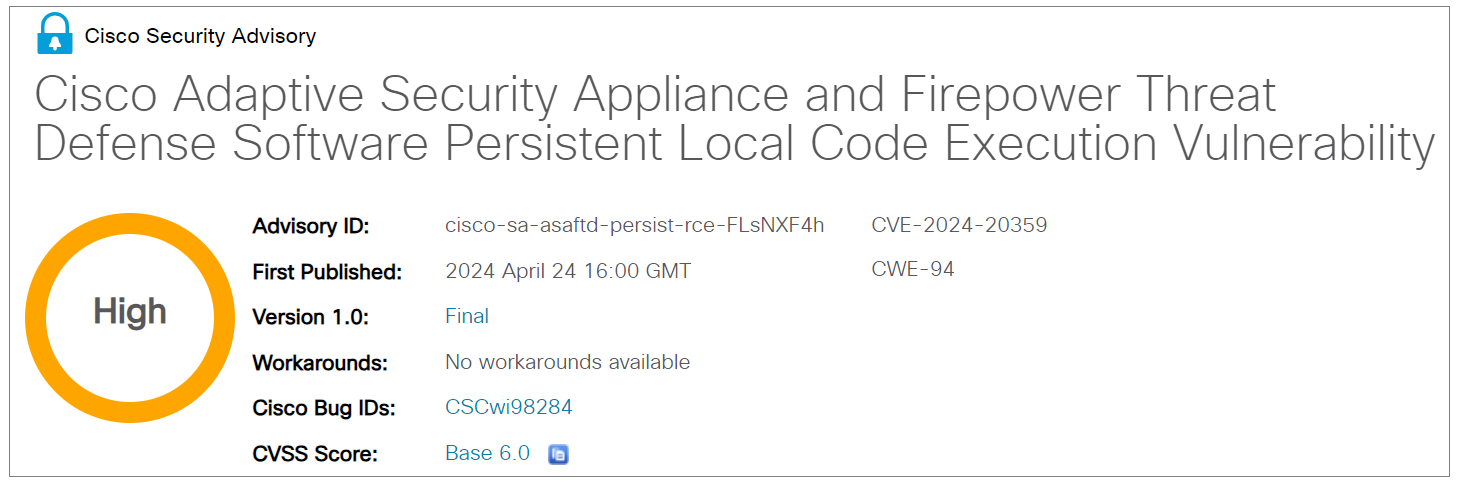

另一個CVE-2024-20359漏洞同樣位於ASA與FTD軟體中,存在於允許預先載入VPN用戶端與外掛程式的老舊功能中,取得授權的本地端駭客將得以最高權限執行任意程式,但駭客需要取得管理員等級的權限才能利用此一漏洞。

UAT4356利用上述兩個漏洞於受害系統上部署了兩個後門程式Line Dancer與Line Runner,其中,Line Dancer是一個進駐於記憶體中的Shellcode解釋器,可讓駭客上傳並執行任意的Shellcode;Line Runner則是一個持久性的後門,允許駭客上傳及執行任意的Lua腳本程式,在系統重新啟動及升級後仍會存在。

在部署Line Dancer與Line Runner之後,UAT4356即可於受害系統中展開各種惡意行動,包括變更配置,執行偵察,捕獲或汲取網路流量,以及潛在的橫向移動。

加拿大網路安全中心則說,今年初該組織便與澳洲及英國的網路安全中心合作,追蹤及評估鎖定全球政府及重大國家級基礎設施網路所使用之VPN服務的惡意行動,並發現思科的ASA裝置、ASA55xx系列,以及ASA 9.12/ASA 9.14軟體已遭駭客危害,駭客藉由WebVPN會話成功地建立了未經授權的存取,通常與Clientless SSLVPN服務有關。

在駭客成功進駐受害網路後,將能製造裝置配置檔案的文字版,以透過網路請求來汲取,也能控制裝置日誌服務的啟用與停用來混淆其它的命令,還能修改身分驗證、授權及用量計算(Authentication, Authorization and Accounting,AAA)配置,以便取得於受害環境中的存取能力。

思科已修補了上述兩個安全漏洞,指出修補程式雖然能抑制Line Runner的活動,但Line Runner依然存在於受害系統上,同時思科也提醒,除了該公司的裝置外,駭客亦對微軟與其它供應商的裝置感興趣,亦可能針對它們發動攻擊,建議用戶妥善修補裝置,登入至安全位置,以及採用強大的多因素身分驗證機制。

不管是思科或加拿大網路安全中心都因UAT4356(Storm-1849)的複雜手法認定它屬於由國家支撐的駭客組織,惟目前無法確認其來源,根據微軟對駭客組織的名稱定義,Storm屬於仍在發展尚無法歸類的類別。