ESET公佈能用於突破UEFI安全開機的弱點CVE-2024-7344,這些弱點存在於7個廠牌的即時系統復原軟體套件,使得攻擊者可用來載入沒有簽章的啟動工具(bootkit)

個人電腦、伺服器的UEFI韌體,駭客將其用於埋藏惡意軟體的情況不時傳出,例如:上個月資安廠商Binarly發現,有人利用一年前公開的UEFI弱點,打造能植入Linux電腦的惡意工具BootKitty。因此,涉及UEFI的資安漏洞,也相當值得關注。

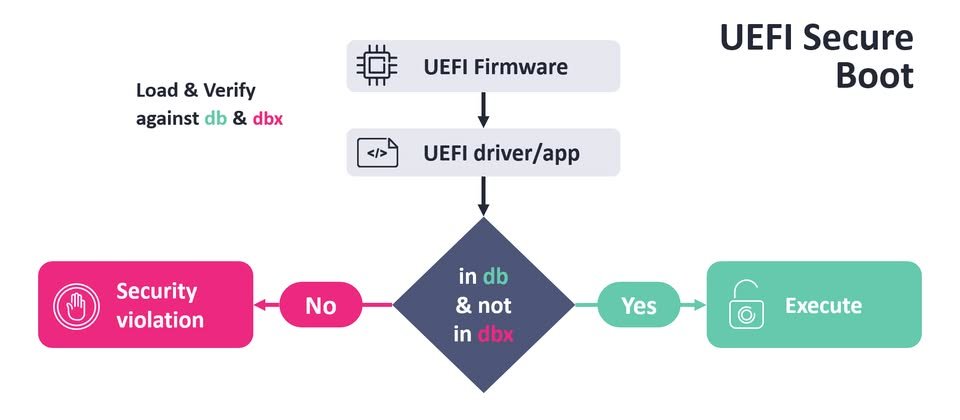

資安業者ESET指出,他們發現能夠繞過UEFI安全開機的漏洞CVE-2024-7344,這項弱點是從第三方的UEFI憑證找到。一旦攻擊者成功利用這項漏洞,就有機會在系統開機階段執行不受信任的程式碼,進而於受害電腦啟用UEFI安全開機的狀態下,部署惡意UEFI啟動工具(bootkit)。

ESET惡意軟體研究員Martin Smolár表示,受到這項弱點影響的UEFI應用程式元件,存在於數款即時系統復原軟體套件,這些套件是CES NeoImpact、Greenware GreenGuard、Howyar SysReturn、Radix SmartRecovery、Sanfong EZ-back System、SignalComputer HDD King,以及Wasay eRecoveryRX。

針對這項弱點出現的原因,在於這些廠商使用自製的PE載入工具,而非透過UEFI的LoadImage及StartImage功能實作。這麼做的結果,就是上述的應用程式可透過任意UEFI程式載入,而這些程式不需具備簽章。

去年6月ESET向卡內基美隆大學所屬的電腦網路危機處理暨協調中心(CERT/CC)通報此事,並成功通知受影響的廠商進行修補,微軟也在今年1月例行更新(Patch Tuesday)註銷存在弱點的舊版軟體。